CITRIX NETSCALER

Sfruttabile da remoto senza alcuna autenticazione!

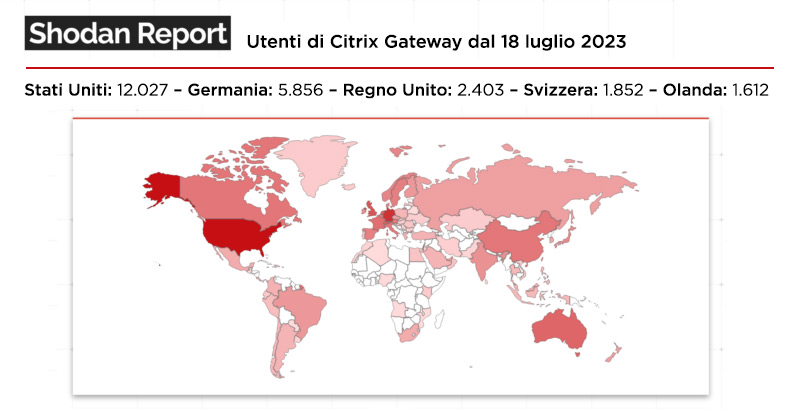

Una nuova falla di sicurezza (CVE-2023-3519) è stata rilevata all’interno del codice di due soluzioni fornite da Citrix: Citrix NetScaler Gateway e Citrix NetScaler ADC. Questa vulnerabilità può essere sfruttata per eseguire codice arbitrario da remoto senza che sia necessaria alcuna autenticazione da parte dell’attaccante, con possibili effetti di grande portata.

La vulnerabilità in questione presenta un rischio solo in specifici scenari di configurazione dell’appliance. Più precisamente, può essere sfruttata solo quando l’appliance funge da Gateway o da AAA Virtual Server. Questo significa che il rischio esiste solo se l’appliance è stata impostata per operare come server VPN virtuale, proxy ICA, CVPN, o proxy RDP.

La National Security Agency (NSA) e la Cybersecurity and Infrastructure Security Agency (CISA) hanno informato che alcuni Threat Actor sponsorizzati dal governo cinese sfruttano la vulnerabilità presente in Citrix Netscaler ADC. Due indirizzi IP sono stati identificati come Indicator Of Compromise (IOC): 216. 41. 162. 172 e 216. 51. 171. 17. Il primo indirizzo IP è stato identificato come la fonte di un tentativo di exploitation che è riuscito, mentre il secondo indirizzo IP è stato scoperto attraverso l’analisi di alcuni log.

Il 6 Luglio 2023, un exploit 0-Day è stato posto in vendita su un forum di hacking presente nel dark web. L’exploit in questione ha come bersaglio Citrix Netscaler ADC 13.1. In base alle informazioni disponibili, si ritiene che tale exploit sfrutti la stessa vulnerabilità che è stata recentemente resa nota al pubblico.

In un comunicato ufficiale pubblicato sulla loro piattaforma web, Citrix ha annunciato di aver mitigato la vulnerabilità di sicurezza nelle seguenti versioni di NetScaler Gateway e NetScaler ADC:

- NetScaler ADC e NetScaler Gateway 13.1-49.13 o successive

- NetScaler ADC e NetScaler Gateway 13.0-91.13 o successive patch della 13.0

- NetScaler ADC 13.1-FIPS 13.1-37.159 o successive patch della 13.1-FIPS

- NetScaler ADC 12.1-FIPS 12.1-55.297 o successive patch della 12.1-FIPS

- NetScaler ADC 12.1-NDcPP 12.1-55.297 o successive patch della 12.1-NDcP

Mantenere un costante aggiornamento sulle nuove vulnerabilità e sugli exploit 0-Day che interessano l’infrastruttura della propria realtà è di vitale importanza, in particolare quando tali vulnerabilità riguardano appliance esposte alla rete pubblica. I servizi di Threat Intelligence svolgono un ruolo fondamentale in questo contesto, mirando a fornire in maniera tempestiva informazioni cruciali sulle emergenti minacce alla sicurezza informatica.